10 Standard Setting welche geändert werden sollten, nachdem ein Tenant erstellt wurde

Dieses mal schreibe ich in deutscher Sprache da einige der Settings speziel für den deutschen Raum relevant sind, aufgrund von regulatorischen Einschränkungen.

Nach der Erstellung eines Microsoft Cloud Tenant (Azure), sind einige Settings vom Standardwert so vordefiniert, das es schwierig ist, diese mit den deutschen bzw europaweiten Regulatorien zu vereinbaren. Aufgrund dessen gibt es hier eine Liste, welche sich fortlaufend erweitern wird, mit Einstellungen die man erstmal verändern sollte und dann im Nachgang diskutieren und prüfen kann ob man sie wieder verändern darf/kann.

Teilen

Technology

1

| OneDrive, SharePoint, Teams

|

Erklärung

1

| In einem Tenant darf man alle Datein die in Ondrive und Sharepoint abgelegt sind mit beliebigen Accounts, auch außerbald des Tenants teilen. Auch komplett Anonym.

|

Ändern

- SharePoint Admin Portal

- External Sharing runterschieben auf Least permissive sowohl bei Sharepoint als auch bei Onedrive.

- “Erweitertes External Teilen” aufklappen

- Haken setzen bei “Gäste müssen sich anmelden mit dem gleichen Account, an den die Einladung versendet wurde”

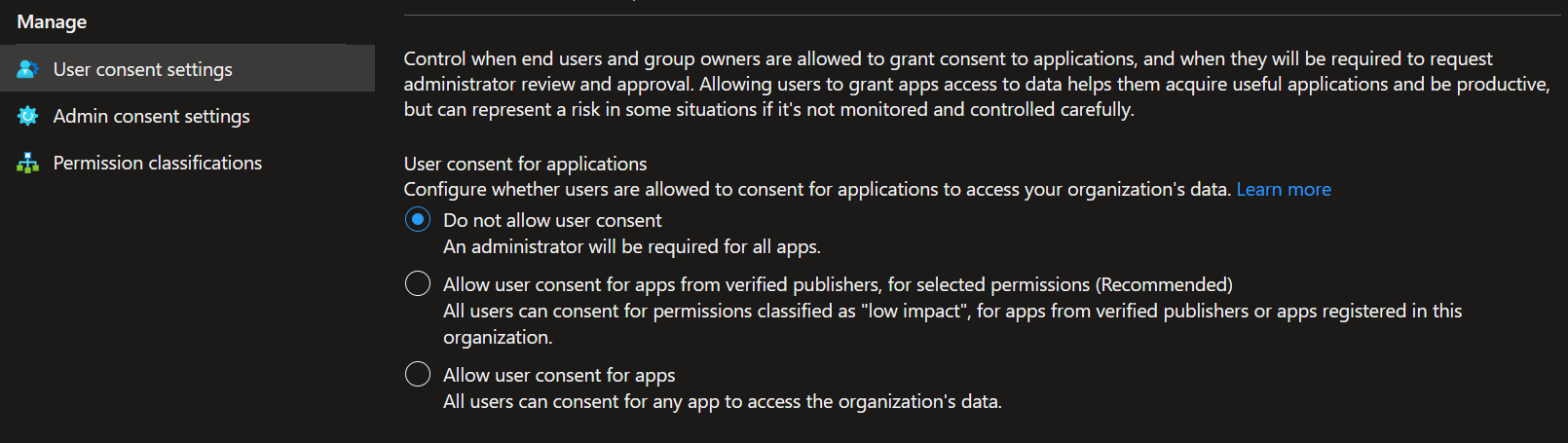

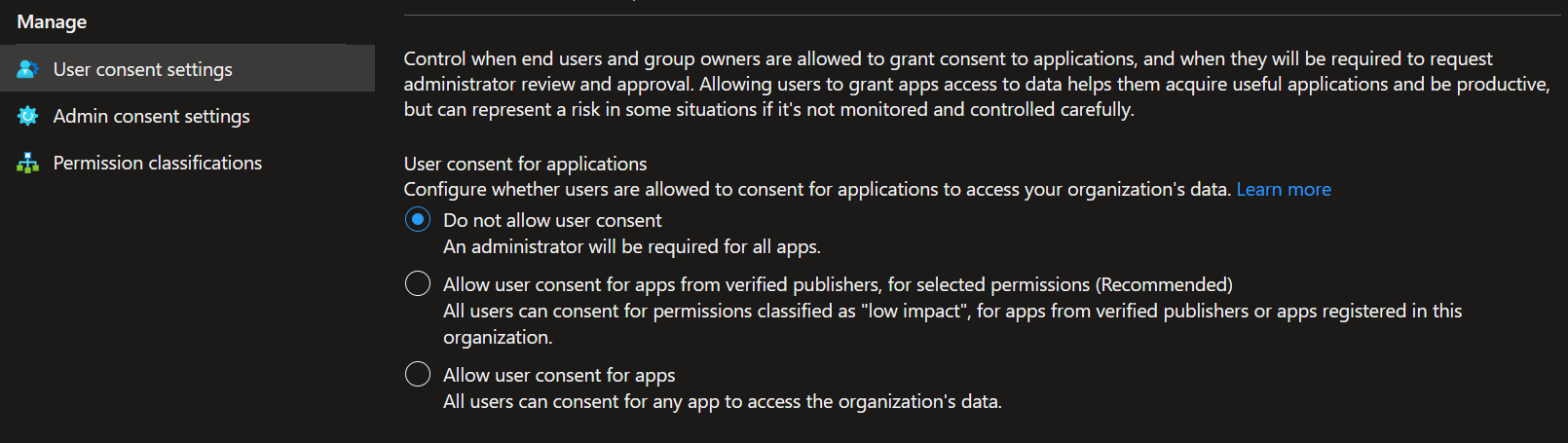

Benutzer Consent

Technology

1

2

3

4

| Azure Active Directory ### Erklärung

Jede Application wechel an ein Azure AD angebunden ist muss zuerst nach Berechitgungen fragen, bevor sie die verschiedenen Attribute lesen darf. Dies führt bei nicht kontrollierten berechitgungevergaben zu einem unkontrollierten Zugriff auf Daten.

Dies kann von einem Administrator überschrieben werden (Admin Consent).

|

Ändern

- Azure Portal

-

User Consent auf “Do not allow user consent” verändern

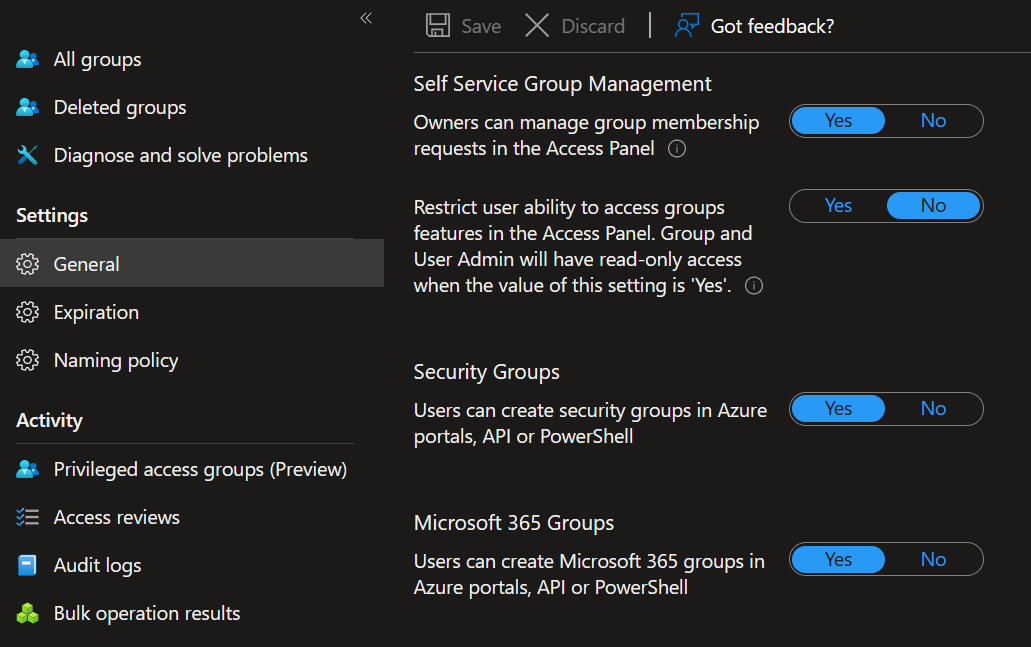

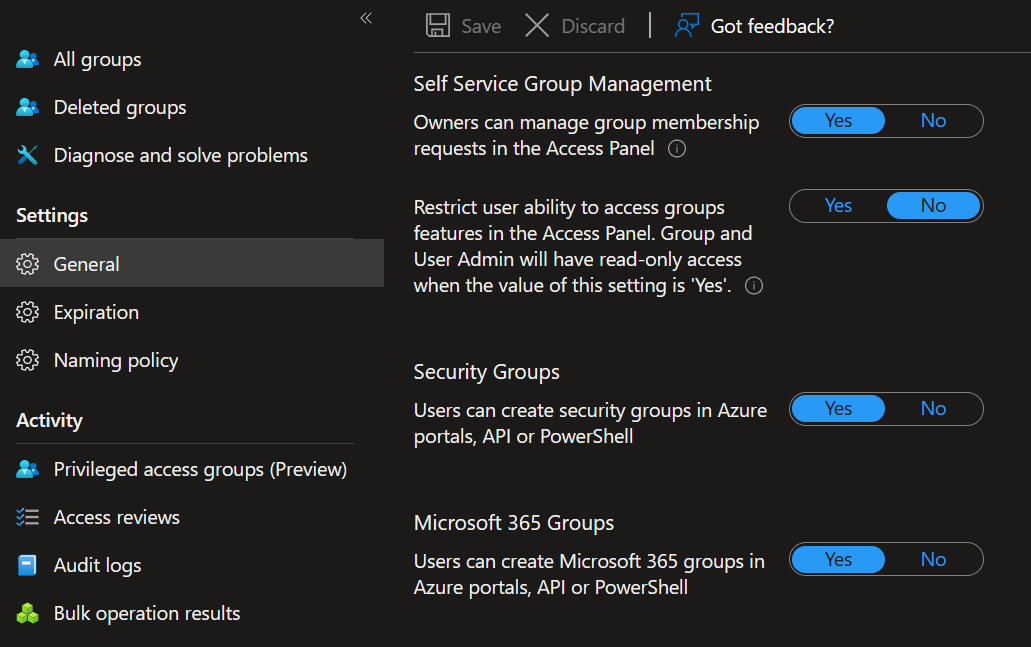

Gruppen Erstellung

Technology

1

2

3

| Azure Active Directory, Teams ### Erklärung

In einem Default Tenant kann jeder User Gruppen erstellen, welche dann auch von anderen Usern verwendet werden können. Das ist nicht immer gewünscht, da es zu unkontrollierten Gruppen kommen kann, welche dann auch Produktive Daten enthalten können, welche vom Compliance Team nicht kontrolliert werden können oder auch ungewünscht gelöscht werden können und im WorstCase kein Backup vorhanden ist.

|

Ändern

- Azure Portal aufrufen

-

“Microsoft 365 Groups” auf Nein setzen

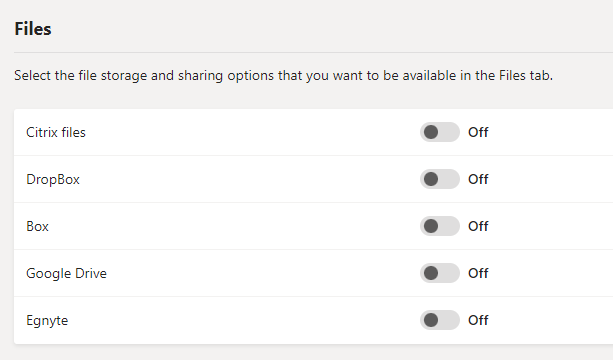

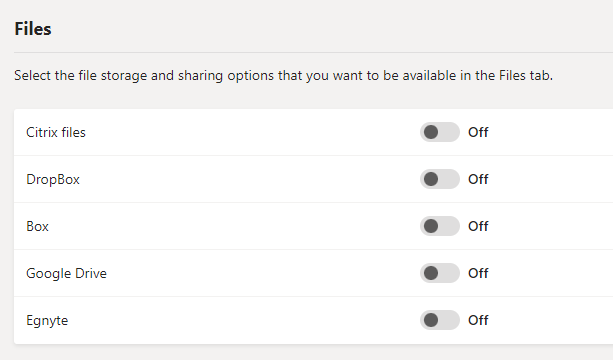

Teams Datenablage

Technology

Erklärung

1

| Die Standard Datenablage für Teams ist Sharepoint. Allerdings kann man noch 3rd Party Services wie Dropbox mit dazu aktivieren. Da es sich hierbei aber um nicht Microsoft handelt muss man zusätzliche Datenschutz und Regulatorische Richtlinien klären.

|

Ändern

- Teams Admin Portal

-

Ausschalten von allen 3rd Party Datenablage Lösungen

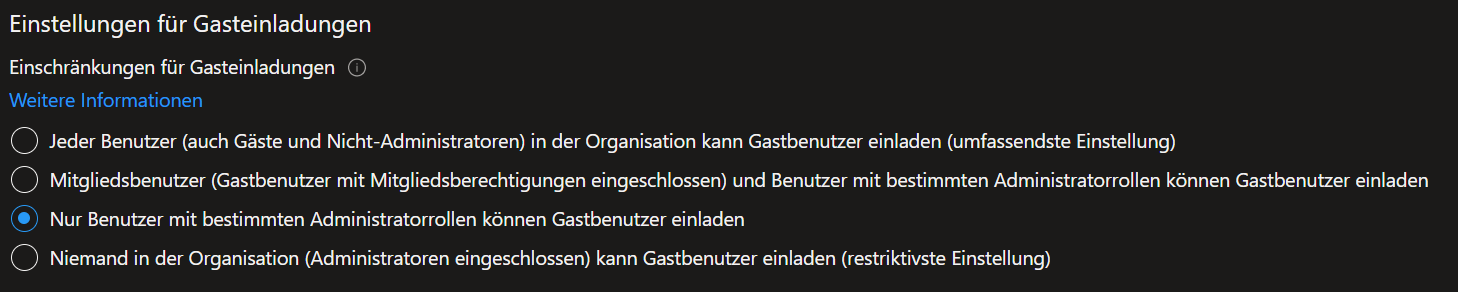

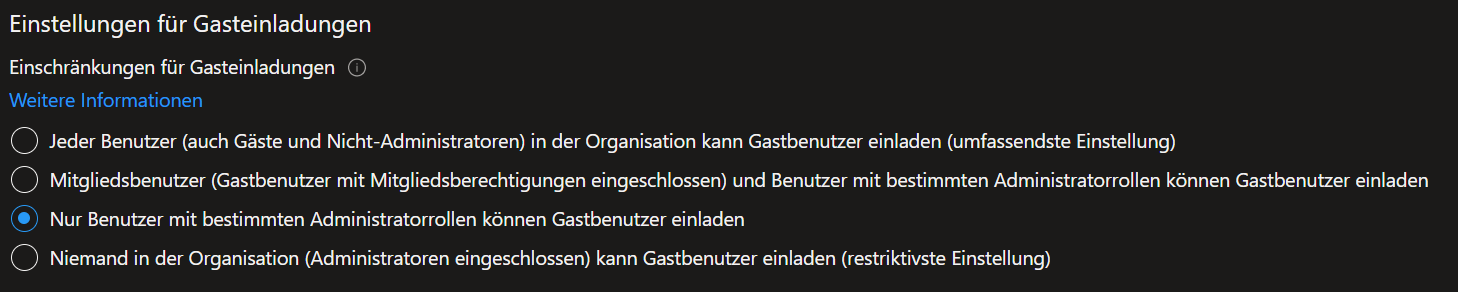

Gäste Einladung

Technology

Erklärung

1

| In einem Default Tenant darf jeder User Daten mit Tenantfremden Accounts, anderen Leute in Teams einladen oder andere aktionen durchführen, welche dazu führen das im Tenant ein **Gäste** erstellt wird. Das sollte nicht komplett unkontrolliert bleiben, weshalb es zu empfehlen ist, diese Funktion erstmal auszuschalten.

|

Ändern

- Azure Portal

-

Auswahl auf “Nur Benutzer mit bestimmten Administratorrollen können Gastbenutzer einladen” setzen

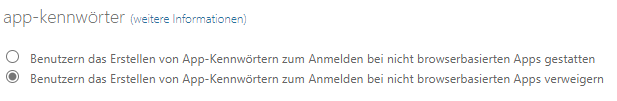

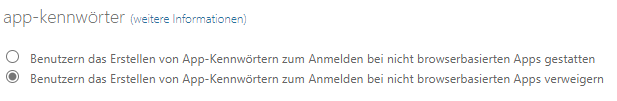

App Password

Technology

1

| Azure Active Directory, MFA, Office 365

|

Erklärung

1

| Leagacy Applicationen (wie Office 2010), können nicht mit Multifaktor-Authentifizierung umgehen, was dazu führt das ein Login nicht möglich ist wenn MFA angefordert wird. Deshalb gibt es den Fallback auf **App Password**, was wie ein normales Password fungiert, aber zusätzlich den MFA request übergeht.

|

Ändern

- MFA Portal

-

“Benutzern das Erstellen von App-Kennwörtern zum Anmelden bei nicht browserbasierten Apps verweigern” aktivieren

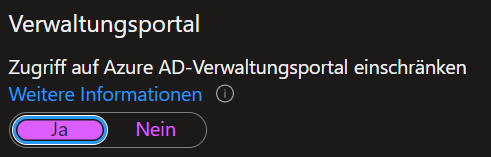

User AAD / Entra Access

Technology

1

| Azure Active Directory, Entra

|

Erklärung

1

| Jeder nicht priviligierte User kann sich im Entra / AAD Portal anmelden, was zu einer Discovery Möglichkeit für Angreifer führt.

|

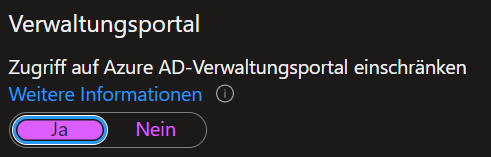

Ändern

- Azure Portal

-

“Zugriff auf Azure AD-Verwaltungsportal einschränken” -> JA

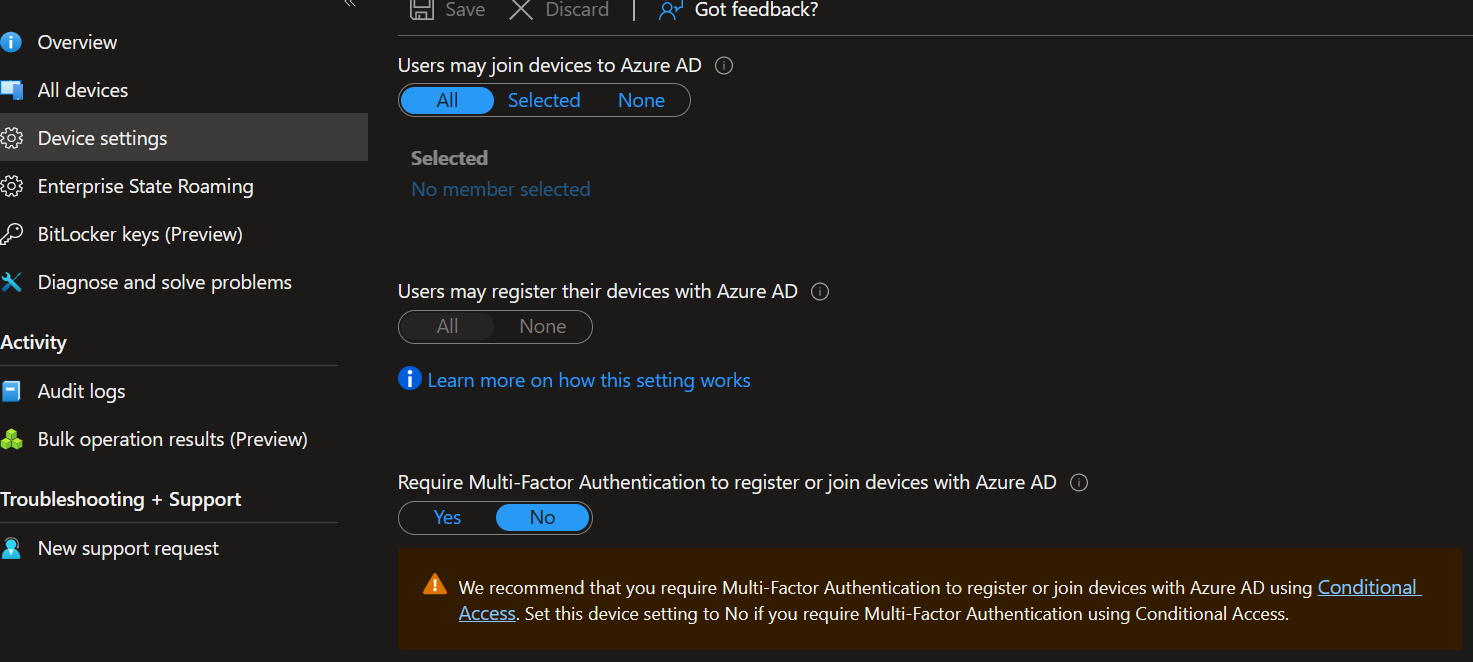

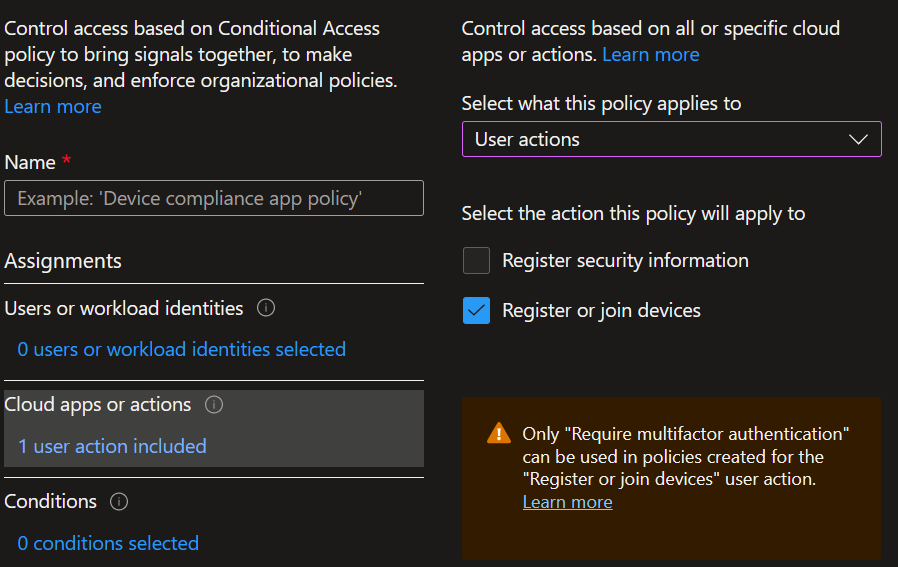

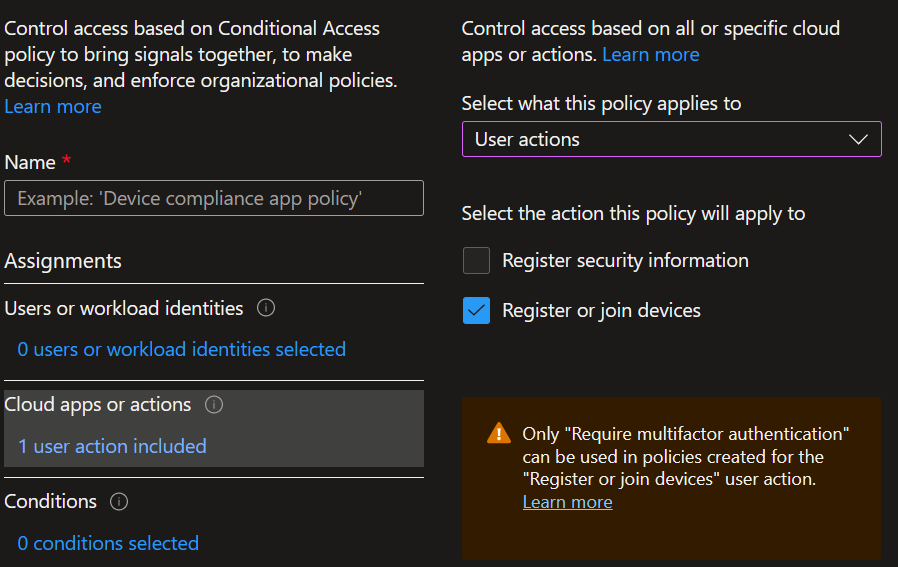

Device Registration

Technology

Erklärung

1

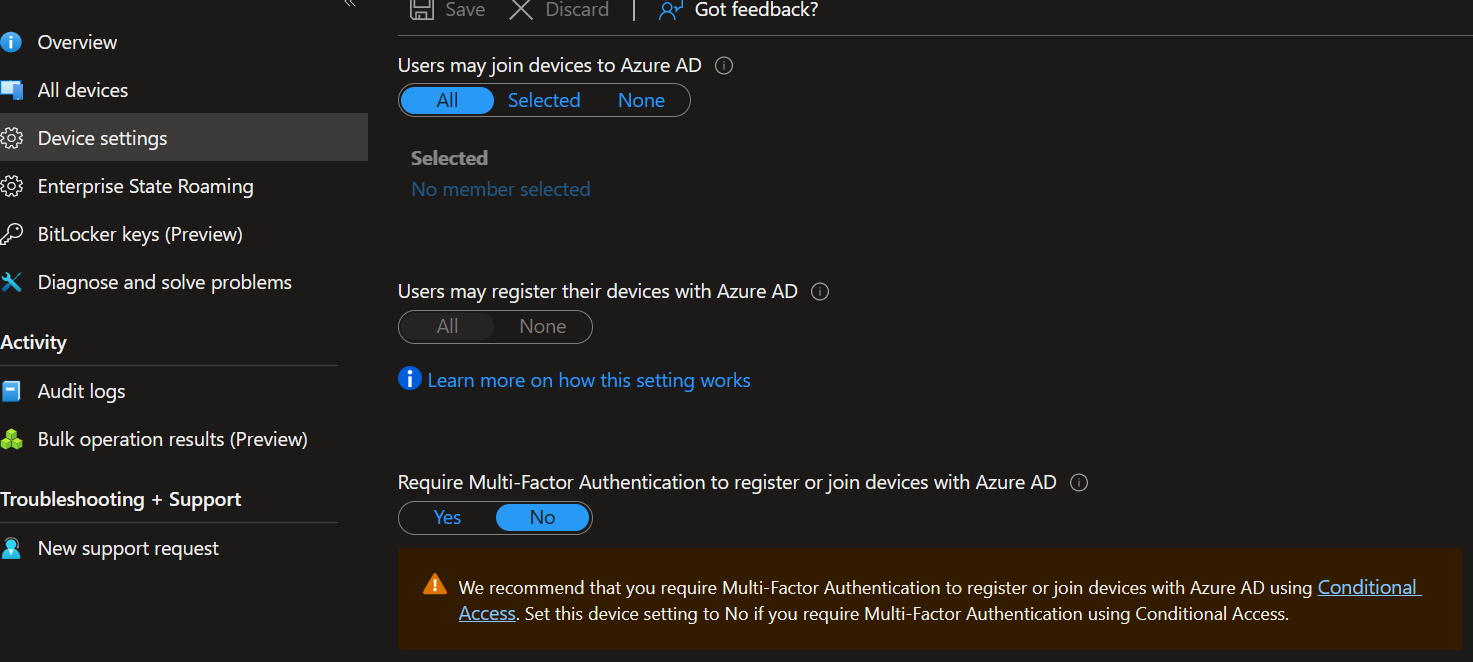

| Jeder User kann sich mit einem Gerät anmelden, welches dann im AAD registriert wird. Dies kann zu einem unkontrollierten Zugriff auf Daten führen, wenn ein Angreifer Zugriff auf das Gerät bekommt. ### Ändern

|

- Azure Portal aufrufen

-

“Benutzern das Registrieren von Geräten in Azure AD erlauben” -> Nein

ODER

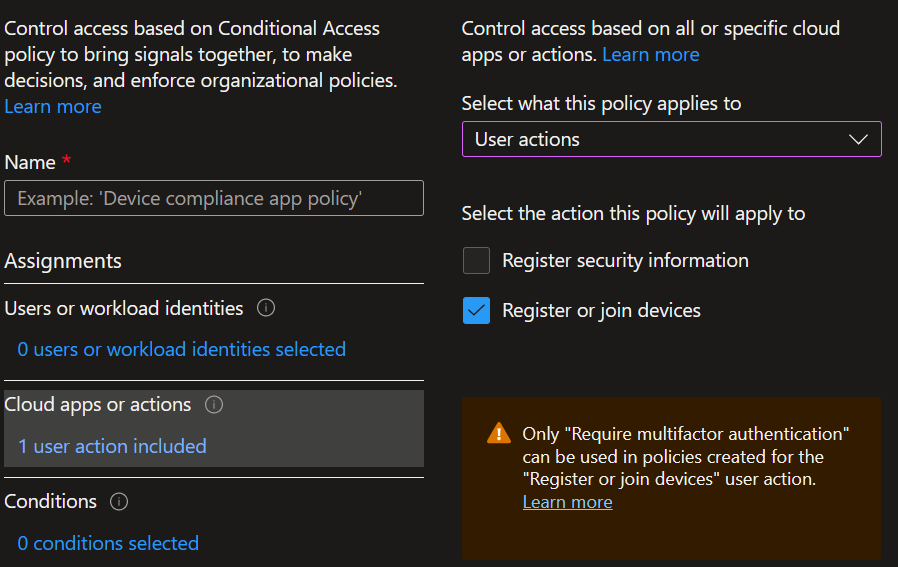

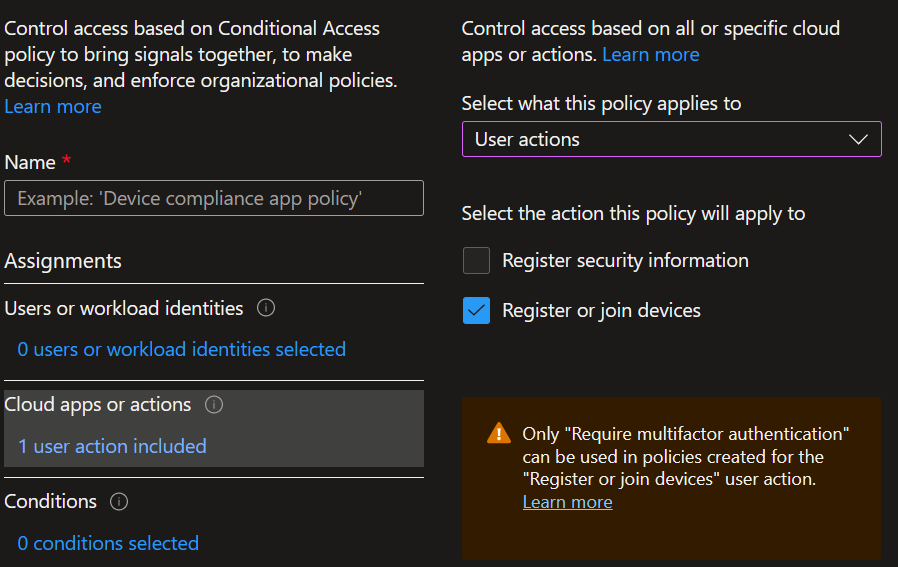

- Azure Portal aufrufen

- Conditional Access Policy erstellen

-

unter “Cloud Apps or Action” im Dropdown Menü -> “User Actions” auswählen und dann den Haken bei ““Register or join Devices” setzen

App registration

Technology

Erklärung

1

| Sollte sich ein User mit seiner Work or School Identity bei externen Application wie Amazon Alexa und Co. anmelden, so wird im AAD eine Application registriert. Dies kann zum einem zu einem Chaos im AAD Enterprise Application werden und zum anderen könnten durch einen ggf nicht configurierten User Consent Daten an den jeweiligen Service (z.B. Amazon Alexa) abgeführt werden.

|

Ändern

- Azure Portal aufrufen

-

“App Registration” -> No

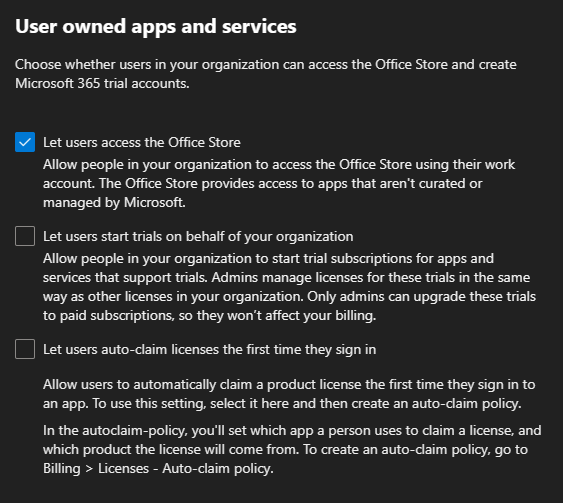

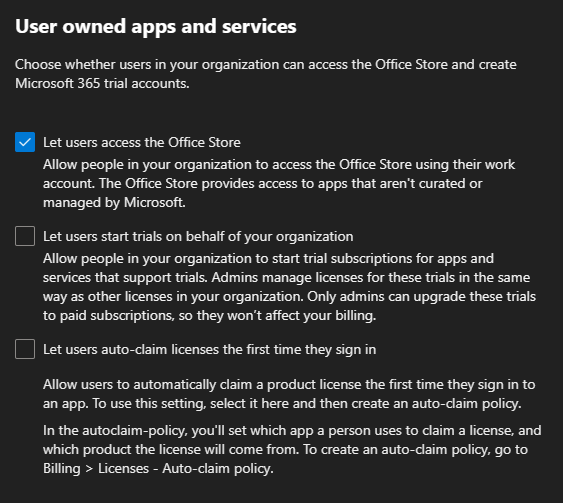

Self Service Trials

Technology

Erklärung

1

| Jeder User kann sich selbst eine Trial Lizenz holen, was zu einer unkontrollierten Lizenzierung führen kann.

|

Ändern

- M365 Admin Portal aufrufen

-

“Let users start trials on behalf of your organization” -> Haken raus

“Let users auto-claim licenses the first time they sign in” -> Haken raus